Tempo de leitura: 13 minutos

Manter uma empresa segura na era digital não é uma tarefa fácil.

Isto porque cercas e grades não protegem as partes mais valiosas do seu negócio: dados, senhas, sistemas, servidores, informações, etc. E no mundo digital, sabemos que não existe nenhuma ferramenta capaz de deixar um ambiente 100% seguro, pois a todo momento surgem novas ameaças. Além disso, os seres humanos costumam ser o elo mais fraco de qualquer estratégia de cibersegurança, como explicamos nesse artigo.

Portanto, para melhorar a segurança digital das empresas é necessário lidar com a prevenção. Neste artigo vamos falar sobre algumas práticas que devem ser adotadas na sua empresa, apresentando estratégias que vão muito além da simples implementação de soluções tecnológicas.

1 – Acompanhe a evolução da tecnologia

Ainda que a sua empresa possua ferramentes de segurança de Endpoint e de segurança de borda, para aproveitá-las ao máximo é importante utilizar todos os recursos que elas disponibilizam e evoluir sempre que possível. Questione-se: Você tem usado suas tecnologias de proteção da forma adequada? Conhece e aplica todos os recursos disponíveis dentro das suas ferramentas?

Também é primordial conhecer o universo dos ataques cibernéticos. Se mantenha atualizado sobre os ciberataques mais recentes e mais frequentes. Alguns exemplos:

- Golpes de Phishing – Mensagens falsas como “veja as fotos da festa”, “acesse a nota fiscal”, “você ganhou um prêmio”, etc. Pode acontecer por e-mail ou por telefone e é um dos tipos mais comuns de ameaça digital.

- Ransomware – Extorsão, perturbação e destruição cibernética. É quando alguém acessa arquivos ou dados e exige resgate, seja sob ameaça de divulgar o material na internet ou de criptografá-los para torná-los inutilizáveis.

- Keyloggers – Violações de segurança de senha e uso de credenciais, focadas principalmente em usuários que possuem permissões administrativas elevadas.

- Watering Hole – É um tipo de vazamento de dados que atinge serviços externos, como formulários e softwares que a empresa utiliza, para então conseguir infectar uma organização, indústria ou região.

- Mineração de Bitcoins – Algum invasor “rouba” o poder de processamento do seu computador para realizar uma série de cálculos supercompletos através de softwares que mineram moedas virtuais.

- Outros ataques cibernéticos feitos por hackers – As ameaças são inúmeras e não param de crescer. Além dos golpes listados acima, também existem ataques Brute Force, DDos, Port Scanning, entre muitos outros.

Todos esses ataques tem um preço, seja financeiro, de tempo, de força de trabalho ou dados sensíveis. Ser vítima de ataques virtuais costuma prejudicar a imagem da empresa no mercado e pode até gerar multas para a organização, principalmente após a criação de leis como a LGPD.

Leia também: 5 pontos importantes da LGPD que toda empresa precisa saber

2 – Mantenha todos os Softwares atualizados

Não subestime as atualizações de Softwares internos, principalmente softwares com comunicação externa e softwares financeiros. Quando desatualizados, eles aumentam a vulnerabilidade do sistema e podem deixar portas abertas, pelas quais alguém pode conseguir acessar o seu ambiente e capturar informações importantes.

Se sua empresa utiliza aplicações para fazer acesso de computadores à distância, tanto para comunicação interna quanto externa, é muito importante manter estas soluções de acesso remoto atualizadas. Essas comunicações geralmente deixam portas ou aplicações que podem ser utilizadas para outros tipos de conexão que não a que você precisa. É de extrema importância checar se essas ferramentas estão atualizadas e saber onde estão sendo executadas.

O mesmo vale para o sistema operacional: para que não exista nenhuma vulnerabilidade todas as versões do sistema onde rodam aplicações precisam estar atualizadas e com licenciamento em dia. Sempre aplique as atualizações de segurança e as melhorias disponibilizadas pela fabricante.

Controle o uso de softwares freeware. É muito importante saber quem é o fabricante, se ele é mantido por uma comunidade, se ele tem um suporte, com que frequência estes softwares são atualizados. Além disso, costuma ser mais seguro optar por opções que sejam conhecidas no mercado.

Por fim, ative recursos de segurança para todos os Endpoints, principalmente aqueles com analises de comportamento de processos. Sua ferramenta de segurança Endpoint possui serviços anti-malware, IPS Host, Firewall Host e Análise Comportamental de processos. Como não existe uma ferramenta 100% segura, é de extrema importância ter uma ferramenta capaz de fazer análise comportamental.

3 – Cuidado com os controles de acesso

Hoje muitas empresas são atacadas e eventualmente acessadas através de ataques de força bruta. Isso acontece porque muitas delas não possuem um bom controle de acesso. A maioria das ameaças vêm de acessos feitos a TS (Terminal Servers) em que o usuário utiliza uma senha fraca, não existe limite de tentativas de acesso ou o acesso é feito através de portas padrões.

Alguns tipos de controle de acesso são essenciais:

Criação de usuários nominais: Muito importante para ter controle de quem está acessando cada arquivo.

Complexidade de senha: Os usuários devem ser obrigados a utilizar caracteres especiais, números, letras maiúsculas e minúsculas.

Trocas de senha por período: Não possibilite que os usuários mantenham a mesma senha por muito tempo, programando um período de redefinição.

Bloqueio de usuários: Estipule um limite de tentativas de acesso e bloqueie a entrada do usuário se essa quantidade for ultrapassada. Esse recurso é muito eficaz na prevenção de ataques Brute Force.

Permissões administrativas: Não dê permissões administrativas para usuários comuns. Defina as permissões de cada colaborador da empresa e limite as ações que cada um pode executar com base nas necessidades individuais de cada função.

Duplo fator de autenticação (2FA): Sempre que possível, aplique essa opção para aumentar a segurança de aplicações, principalmente para acessos críticos. Pode ser uma confirmação por SMS ou por e-mail.

Acessos físicos controlados: Utilize uma ferramenta que faça controle de entrada e saída de dados de dispositivos externos, como pendrives, celulares e HDs externos.

4 – Defina e divulgue as normas de segurança

Relacionado às permissões administrativas, citadas no item anterior, a primeira norma de segurança que precisa ser definida é quem ou qual usuário/aplicação pode acessar cada dado da empresa. Tomar cuidado com a confidencialidade e a integridade de acesso a dados internos e externos é o primeiro passo para uma cultura de segurança madura.

Faça um alinhamento de processos com os colaboradores. Este alinhamento deve ser feito com todos os usuários e/ou departamentos afetados. Por exemplo: as rede sociais estão liberadas para o Marketing, porém os colaboradores desse departamento devem estar cientes que o acesso é corporativo e não devem ser utilizados para outros fins.

Em seguida, divulgue amplamente as normas internas. Use o mural da empresa, campanhas de e-mail, um livro de procedimentos interno ou qualquer outro tipo de divulgação interna que informe ao usuário sobre as normas de segurança utilizadas na empresa e como todos podem fazer sua parte para manter o ambiente seguro.

5 – Faça treinamentos com os colaboradores

Além de alinhar os processos e divulgar as normas de segurança, dedique-se a capacitar seus colaboradores, investindo em conscientização dos riscos virtuais e como evitá-los. Assim você garante que eles façam bom uso dos serviços de segurança de Endpoint da sua empresa e evitem erros humanos.

Leia também: Hackers contra o sistema operacional humano

Quando todo mundo entende a importância de alterar as senhas com frequência, ou os motivos pelos quais não podem acessar determinados sites e ou ainda como identificar golpes por e-mail, as iniciativas de segurança enfrentam menos resistência e são mais eficientes. Programe atividades internas, workshops, cursos e até mesmo um vídeo explicativo, que pode ser apresentado no onboarding de novos funcionários.

6 – Utilize ferramentas de gestão de incidentes

Considere implementar uma ou mais ferramentas de monitoramento e análises, pois isso possibilita automatizar o tratamento dos incidentes e receber indicadores de entrega serviços.

Todos esses critérios estão ligados a incidentes, melhoria e conhecimento do seu ambiente. Através dele você poderá ser capaz de identificar possíveis erros de aplicações, acessos indevidos, sistemas desatualizado, atualizações de segurança, produtos de segurança, entre outros.

7 – Tenha um plano de contingência

É claro que faremos tudo que estiver ao nosso alcance para evitar que nossa empresa sofra um ataque, no entanto, se tudo der errado, é indispensável ter um plano B. As duas principais estratégias de contingência hoje são:

Backup – é uma cópia dos seus dados de forma segura, em um datacenter local ou na nuvem.

Disaster Recovery – um serviço de recuperação para que, em caso de um desastre virtual ou até mesmo físico (como incêncio ou alagamento, por exemplo) você consiga recuperar seus dados de forma rápida e segura.

Sempre avalie o seu orçamento de segurança em relação ao seu nível de ameaça. O quão importante são os seus dados? Vale a pena deixa-los desprotegidos e vulneráveis a qualquer ataque?

8 – Utilize várias camadas de seguranças

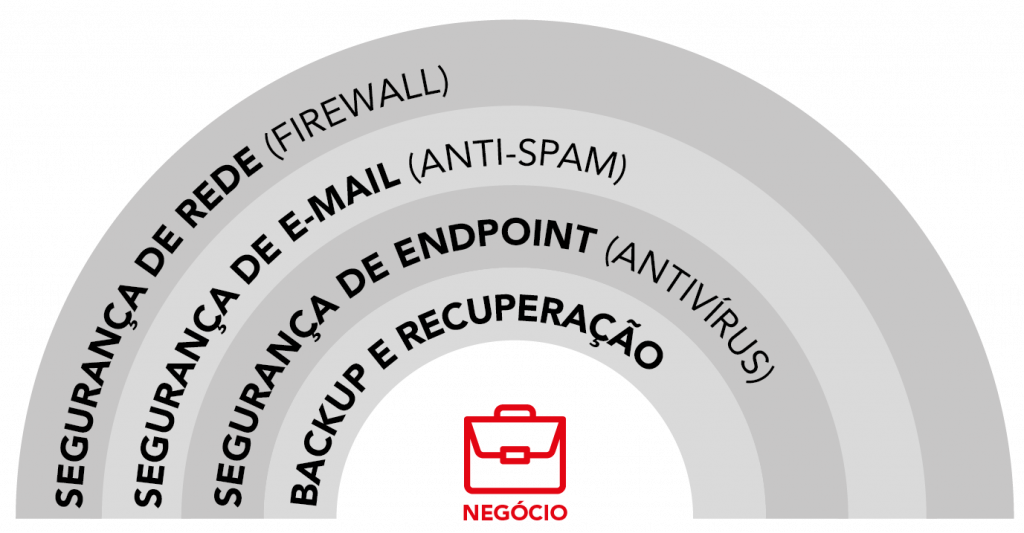

Agora sim, falando de soluções tecnológicas, a forma mais eficiente de garantir a segurança das empresas hoje é utilizar diversas ferramentas de cibersegurança em conjunto. Só um antivírus ou apenas um anti-SPAM não são mais suficientes para lidar com as ameaças atuais. Por isso as empresas mais seguras do mundo hoje utilizam a estratégia de camadas, em que três ou mais ferramentas são utilizadas em conjunto, dificultando que hackers consigam passar por todas elas.

Aqui na Infomach acreditamos que as quatro camadas abaixo são a melhor combinação, tornando qualquer negócio 99,9999% seguro:

Segurança de rede: Um firewall protege a rede contra invasões, vírus e ataques externos. Permite visibilidade e controle sobre o acesso à internet de aplicativos e usuários. Também possibilita utilizar vários links de forma simultânea, garantindo a conectividade do negócio.

Segurança de e-mail: Como grande parte das ameaças chegam às empresas através do e-mail, ter tecnologias anti-SPAM que bloqueiam ameaças de malware, phishing e SPAM antes que elas cheguem a seus colaboradores garante mais segurança e produtividade da equipe.

Segurança de Endpoint: Mais que um simples antivírus, a Segurança de Endpoint protege individualmente cada dispositivo contra intrusões, exploração de vulnerabilidade de sistemas, vírus, malware, ransomware e outras ameaças que possam surgir a partir das atividades dos usuários e se espalhar pela rede.

Backup e Recuperação: A última camada vem de encontro com a ideia de um plano de contingência. Armazene cópias de todos os seus dados em repositórios confiáveis, replique os servidores essenciais para o negócio e proteja a empresa de desastres cibernéticos ou físicos com um plano de disaster recovery.

A Infomach trabalha com todas as camadas de segurança digital. Temos 20 anos de experiência de mercado e implementamos soluções dos melhores fornecedores do mercado, como McAfee, SonicWall, Veeam, VMware, Dell e Amazon Web Services. Mais ainda, somos uma das principais fornecedoras de soluções de serviços gerenciados do Brasil, com clientes nos 16 estados e no Distrito Federal. Nossos produtos e serviços de tecnologia já beneficiaram mais de 100 mil usuários em mais de mil empresas.

Clique aqui e para receber uma consultoria gratuita sobre a segurança do seu ambiente ou solicitar o orçamento de firewall, antivírus e outras soluções de segurança.

Texto escrito por Bárbara Souza e Igor Mariano, baseado no webinar Cibersegurança Não é Só Tecnologia, apresentado por Reginaldo Costa e transmitido em Janeiro de 2020. Clique aqui para assistir.